Al igual que con cualquier otra rama de la tecnología de la información, ITS s ha enfrentado a una explosión en la capacidad de generar, procesar y almacenar los datos en la última década o dos, que continuará usando lo que es hoy en día la capacidad de cómputo "normal". Los grandes volúmenes de datos pueden ser capturados fácilmente, recolectados, y almacenados en tiempo real y procesados de varias de maneras. Las aplicaciones ITS se basan en una amplia gama de fuentes de datos, incluyendo información de vehículos,información, de datos personales de los conductores y usuarios del transporte público, de datos bancarios para el pago electrónico (peajes, billetes o tasas de congestión), de origen y destino de los desplazamientos, vehículos y personal de la localización.

El procesamiento y los datos de la legislación de privacidad están en constante evolución para mantener un equilibrio entre lo que la autoridad nacional y el público en general considerados deseables y razonables en el manejo de los datos de una organización de datos individuales o (del sujeto). Los principios de la ley de contratos y legislación de privacidad se aplican por igual a los ITS, que para cualquier otra área de la vida. Haciendo caso omiso de estos principios existe un riesgo de que la aplicación ITS se pueda convertir en un punto de fricción entre las autoridades y la opinión pública. El reto consiste en tener esto en cuenta, incluso cuando tales datos a primera vista parecen ser no sensibles.

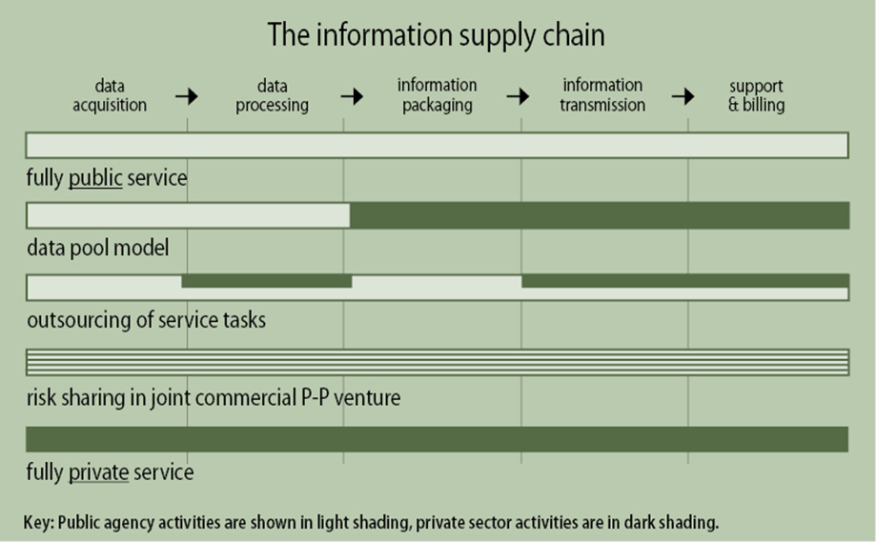

Las aplicaciones ITS no pueden funcionar sin una captura y procesamiento de datos sistemática. Las disposiciones legales y organizativas implicadas pueden ser bastante complejas, incluso para aplicaciones sencillas - como llegadas en tiempo real en una parada de autobús. En el caso de servicios de información ITS, basados en flujo de datos y contenido pueden ser organizados entre los sectores públicos y privados de diferentes maneras - como se muestra en la figura siguiente. El desarrollo y la prestación del servicio de información al usuario final depende de las asociaciones y los contratos de adquisición de datos - a través del soporte del servicio y la facturación. Cada una de las partes involucradas estarán sujetas al derecho de los contratos y al cumplimiento. (Ver Case Study: Data Sharing, New Zealand)

La cadena de la información (Copy PIARC)

La explosión de datos no es un fenómeno ITS. Refleja lo que está pasando en los medios sociales, en Internet, en la comercialización y en otros sectores. Como resultado, muchos países cuentan con una legislación y regulación que rige cómo los datos deben ser recogidos y manipulados. El sectorITS opera dentro de estos marcos. Al igual que con todas las leyes nacionales, que varían de un país a otro - pero algunos principios amplios y sencillos de aplicación universal deben ser tenidos en cuenta por los profesionales de ITS, incluso si no existiera una legislación relevante existente en dicho momento.

La tensión en éste área es creada por la pregunta básica de quién controla los datos:

A menudo existe ansiedad entre el público en general (que a menudo es titular de los datos) acerca de lo que está siendo registrado, ¿cúan personalizado es, que uso se está haciendo de ello, y por cuánto tiempo se almacenará. Esta preocupación no siempre es lógica. Por ejemplo los registros de los telefónos celulares y de los sistemas de banca electrónica crean una imagen completa, tal vez los datos de las personas puede ser intrusiva, - pero los teléfonos móviles y las tarjetas bancarias a menudo no reciben el mismo nivel de crítica como la identificación de vehículos a través de reconocimiento automático de matrículas (ANPR) (Ver Tecnologías ITS) a los efectos de:

La creación, uso y almacenamiento de datos de transporte - al igual que de otros datos cualesquiera - son áreas sensibles y los profesionales de ITS deben asegurarse de que estas se mantengan dentro de las leyes y reglamentos que regulan el procesamiento de datos en el país en el que operan.

Es una buena práctica sólo recolectar lo que se necesita, limitarlo a los datos que realmente son necesarios para realizar el trabajo a - y descartar los datos una vez que su propósito se ha cumplido. Por ejemplo,a los efectos del cálculo de los tiempos de viaje - no es necesario registrar los nombres y fechas de nacimiento de los conductores.

Impuesto de congestión de Estocolmo

La oficina del impuesto por congestión de Estocolmo permanente elimina de forma permanente a todos los vehículos y los datos de viaje una vez que el viaje ha sido pagado o cualquier disputa relacionada con el viaje ha sido resuelta. Desde esta oficina se generan facturas mensuales de impuestos, y casi ninguguno de los datos se almacenan durante más de un mes. Este es un ejemplo de buenas prácticas. (Ver Case Study: Stockholm Congestion Tax)

La restricción deeste tipo de datos, la encriptación de datos de forma irreversible, y tener reglas estrictas para el manejo y almacenamiento de datos, incluyendo las limitaciones de tiempo, mantendrá una aplicación de ITS dentro de los límites de las buenas prácticas de datos.

Los datos sólo deben ser personalizados cuando ello sea necesario. Los datos recogidos por peaje (Ver Pago Electrónico o Cumplimiento de la Ley) tienen propósitos para ser personalizados para ser utilizables - pero incluso con los peajes estos se pueden minimizar. Por ejemplo, la recogida de datos personales (tales como la ubicación exacta viaje) para peaje puede ser minimizada mediante el uso de un "cliente pesado" - donde la mayor parte del procesamiento de las transacciones se realiza dentro del vehículo - reducciendo la cantidad de información enviada a la oficina de apoyo para generar el cargo del peaje. Al recopilar datos para establecer los flujos de tránsito (Ver Tecnologías de Monitoreo) o el uso del transporte público de carga (Ver Transporte de Pasajeros ), los nombres y direcciones de los viajeros no tienen ninguna importancia y no deben ser recogidos, a pesar de que exista la posibilidad.

Es un principio generalmente reconocido que la información no debe ser registrada simplemente porque ella exista y se puede grabar. Sólo se debe registrar si es necesario para que el proceso se lleve a cabo. Por ejemplo, los datos de velocidad de vehículos recogidos en las autopistas para determinar los flujos de tránsito - los datos de la licencia o el número de placa generalmente se encriptarán de una manera irreversible - de modo que todo el procesador de datos sabe que es el mismo vehículo pasó punto A en el tiempo x al punto B en el tiempo y. Incluso si el operador deseaba revertir el proceso de cifrado e identificar un vehículo en particular, esto no es posible.

Los datos sólo se deben almacenar durante el tiempo que sea necesario. "El derecho a ser olvidados" es una frase que a veces se usa para expresar esto. Una vez que el proceso para el que se recogieron los datos se ha llevado a cabo - si se trata de generar una carga de peajes o autorizar a un pasajero de transporte público a emprender un viaje - esto debe ser desechado. Si hay una buena razón para mantenerlos - por ejemplo, para llevar a cabo algún tipo de análisis estadístico o de pronóstico - esto debe ser irreversiblemente realizado en forma anónima antes de su almacenamiento.

Los interesados deben ser capaces de verificar los datos personales recogidos en relación con ellos, y no debería se un proceso exigente - ya que el contenido de los datos o el hecho de que estos se están almacenando todo el tiempo.

Los boletos de temporada por lo general generan datos detallados personales sobre el comprador, así comosu dirección, fecha de nacimiento, datos bancarios a través de su pago, y el género. El uso de boletos generará los datos de viaje detallados vinculados a una persona si el transporte público (Ver Transporte de Pasajeros ) utiliza puertas, lectores o escáners, como el que se ilustra en la figura siguiente. Boletos de "papel" individuales, por regla general, sólo generarían datos sobre la ubicación de la compra y el viaje. Es una buena práctica para ofrecer opciones de tickets y de pago en efectivo de venta de entradas, anónimas siempre que sea posible.

Figure 2: Smartcards for Public Transport Ticketing (Transport for London)

Los movimientos de los trenes, autobuses y otros medios de transporte público están a menudo controladas y / o monitoreados por ITS - así como también, los registros de datos. Esto puede conducir a problemas de privacidad (Ver Privacidad) para los conductores y otro personal - y sus órganos representativos - tales como asociaciones o sindicatos de controladores - expresiones de preocupación . Por otra parte, las aplicaciones de localización pueden mejorar la seguridad del personal de transporte público. (Ver Privacidad

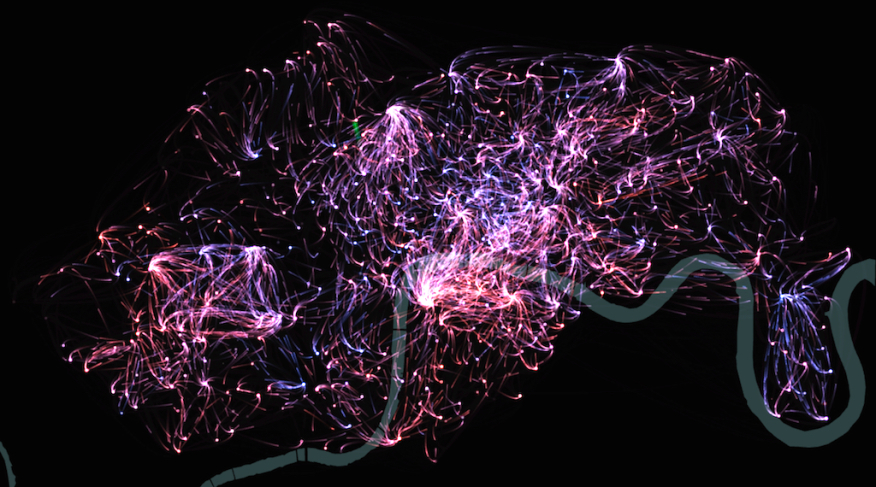

Los datos se generan a través de diferentes sistemas de gestión de tránsito en uso (Ver Tecnologías de Monitoreo). Los vehículos son identificados y se registran su ubicación, el sentido del viaje, y la velocidad - tanto para facilitar una óptima gestión del tránsito en cada momento, como para la modelización y la previsión futura. La siguiente figura muestra cómo los datos de sistema de alquiler de bicicletas de Londres se pueden utilizar para visualizar el ciclo de los movimientos de tránsito Este tipo de recopilación de datos puede ser completamente impersonal - tales como detectores de bucle que sólo establecen que un vehículo está ahí y la velocidad a la que está viajando. También es capaz, sin embargo, de la personalización detallada - si el vehículo se identifica por ANPR y una imagen capturada permite la identificación del conductor y los pasajeros. Una buena práctica es registrar solamente los datos necesarios para el trabajo que se está llevando a cabo y para cifrar de forma irreversible o descartar el resto.

Londres Esquema del Ciclo de alquiler de bicicletas –Visualización del movimiento del Ciclo (Ilustración cortesía de la Univerisdad de Londres).

Si se recauda una tasa precisa de peaje (Ver Pago Electrónico) una gran cantidad de datos personalizados relacionados al vehículo, su poseedor, su ubicación y, posiblemente, sus detalles exactos de viaje, y los datos bancarios del cliente - tienen que ser registrados. Una buena práctica es para descartar esto después de un período acordado - después de lo cual el conductor ya no tiene un derecho de impugnación en contra del cobro.

Nuevas aplicaciones ITS de los sistemas de asistencia al conductor (Ver Ayuda al Conductor ),vehículos autónomos y sistemas cooperativos necesitan ser considerados cuidadosamente antes de establecer buenas prácticas para el manejo de datos. Estos sistemas se basan en una enorme cantidad de datos de ubicación y del viaje con el fin de que estos sean seguros y eficaces. No hay razón, sin embargo, del por qué estos datos deben ser conservados y almacenados después de que los viajes han sido terminados sin que no sean anónimos.

Un área relativamente nueva de los datos ITS son los datos de multitud de fuentes. Las redes sociales y la tecnología - como Bluetooth (Ver Tecnologías ITS) - ofrecen la oportunidad de generar o recopilar datos completos y detallados de viaje relativos a personas físicas. Esto puede ser ya sea con su consentimiento activo o implícito - o sin su conocimiento. Por ejemplo, un usuario entusiasta de las redes sociales que utiliza plataformas como Twitter, Facebook, LinkedIn y TripIt puede considerrar transmitir su ubicación para consentir que su perfil de viaje sea construído. Por el contrario, el registro de los movimientos de alguien que no se ha dado cuenta de que su teléfono tiene Bluetooth y que está habilitado - está en el otro extremo de la escala y puede considerarse razonablemente como una invasión de su privacidad. Ellos no han dado su consentimiento para que sus datos sean utilizados y no son conscientes de que están generando datos. En muchos países, aún el hecho de que estos sen anónimos, no hace que sea aceptable el uso de los mismos.

La mayoría de las implementaciones generan,usan y almacenan enormes cantidades de datos con los estándares de hace tan sólo diez años. Muchos de estos datos son altamente personalizados y muy sensibles. Muchos países reconocen, en la ley, el derecho de los ciudadanos a no ser excesivamente encuestados, monitoreados, reconocidos y registrados

La legislación para regular los datos se realiza para cubrir una variedad de escenarios. Se aplica a los conductores y pasajeros tal como se hace en otras áreas de la vida - como votantes y los clientes de banco. Las personas que manipulan datos ITS (operadores de centros de control de tránsito, operaciones electrónicas back-office de pago, proveedores de servicios de información, por ejemplo) estarán sujetos a los reglamentos en vigor en sus respectivos países. Los datos recogidos y tratados en una sala de control, por ejemplo, deben mantenerse a salvo del del uso indebido y no autorizado. Los principios detrás de la regulación de datos deben aplicarse fácilmente a través de todos sectores. Los profesionales ITS deben tener en cuenta que las imágenes de cámaras digitales (como las imágenes capturadas para el tránsito o la ejecución de pago) sean clasificados como datos.

Sala de control de datos (Copy ITS Reino Unido)

Los profesionales ITS de datos deben tener acceso a códigos de prácticas sencillos y claros, elaborados por sus organizaciones basados en el asesoramiento de aquellos que cuenten con una experiencia legal adecuada. Estos códigos deben garantizar que nosólo se sigue la legislación nacional sino también se añade una capa de buenas prácticas específicamente relacionadas a los ITS. La formación y supervisión del personal es esencial para asegurar que cualquier procedimiento técnico sea entendido y adherido. Esto debe formar parte de la cultura de la gestión de todos centros de trabajo ITS donde se elaboren o almacenen los datos.

Una de las razones del porqué la gente desconfía de la recogida de datos por parte - por y para - sistemas ITS es la sospecha de que los principios de protección de datos personales se pasan por alto o son deliberadamente ignorados. Por ejemplo, si se hace una petición de la policía o de las agencias de seguridad para el acceso a los datos personales en los viajes y las ubicaciones,¿será el titular de ITS quién proporcionará esos datos ? ¿Hay requisitos establecidos que rijan la forma en la policía y las solicitudes de seguridad son manipuladas?

Ha habido ejemplos de los datos de ubicación , en la que una fuente de ITS fue utilizada como prueba en procedimientos civiles y penales para probar que el acusado estuvo presente en un lugar determinado y un momento determinado. También hay casos en los que la defensa ha cuestionado la legalidad de la captura de datos, su precisión y hasta su uso. Si los datos son inexactos, estos deberían haberse destruído o haberlos convertido en anónimos en virtud de la legislación de regulación de datos, pueden descartarse por inadmisibles.

La mejor manera de mantener los datos personales seguros es no exponerlos al riesgo del robo o al uso indebido - reduciendolos al mínimo y convierténdolos en anónims siempre que sea posible. Cuando datos sensibles tienen que ser mantenidos, es esencial asegurarse de que estos han sido almacenados y manipulados en el cumplimiento de los requisitos legales y las buenas prácticas.

Es casi seguro que sea la legislación nacional la que afecte a cómo deben almacenarse y mantenerse a salvo de datos personales. El cumplimiento de la legislación por sí sola, sin embargo, no es probable que optimize la seguridad de datos. El asesoramiento experto debe obtenerse de especialistas o mediante la retención de la capacidad de expertos en la las empresas. Mientras que los ataques externos de piratas informáticos orientados a la ganancia financiera o a hacer daño, se ven a menudo como el mas probable riesgo de seguridad , las organizaciones también deben ser conscientes de la posibilidad de ataques de de sus propio staff que puedan, por alguna razón, hacer un mal uso o una apropiación indebida de datos, a los que legítimamente tienen acceso en su trabajo. También existen riesgos potenciales de personal que es incompetente, tiene mala suerte, o está mal supervisado, y que puede hacer tanto daño como un hacker externo sin pretender serlo.

Las amenazas a la seguridad de datos evolucionan y se renuevan a diario. El régimen de seguridad establecido debe estar diseñado para reconocer esto a los efectos de que las medidas defensivas sigan el ritmo de las amenazas.

Las buenas prácticas en la seguridad de datos ITS se pueden resumir como:

El aumento de la cantidad de datos generados y uitlizados por los ITS y de la cobertura y grado de detalle de estos datos, a menudo personalizados y con referencias a ubicación y horarios, hacen que aumente la importancia de realizar consideraciones relativas a la privacidad de las personas. Las capacidades de recolección y almacenamiento de datos personales ha sido muy bien desarrollada. Por ejemplo, cuando se utiliza el transporte público el uso del boleto electrónico y la instalación de cámaras de circuitos cerrados de televisión (CCTV) en las estaciones, en las áreas de detención y en los vehículos permite el acceso a datos tales como el nombre, domicilio, fecha de nacimiento, sexo, información bancaria, lugar de trabajo y lugares que visita regularmente. Estos datos pueden ser combinados con el uso de sistemas de reconocimiento facial, con un modo de caminar u otros tipos de movimientos como correr.

El conductor de un vehículo privado puede tener registrado datos con un nivel de detalle similar acerca de él mismo y de su vehículo, tales como el número de su licencia de conducir y de la póliza de seguro del vehículo, el pago de los impuestos, tarifas y peajes del vehículo, el seguimiento del vehículo con el propósito de gestionar el tránsito, control del aparcamiento y del pago de la tarifa de peaje.

Existe una gran cantidad de definiciones de "privacidad", las que van desde la propuesta por Google hasta el Artículo 12 de las Declaración de Derechos Humanos de las Naciones Unidas (1948):

“Nadie deberá estar sujeto a interferencias arbitrarias en relación con su privacidad, su familia, su hogar y su correspondencia, ni a ataques sobre su honor y reputación. Todos tienen el derecho a estar protegidos por la ley ante este tipo de interferencias o ataques.”

La sensibilidad a la privacidad de las personas varía en gran forma entre diferentes países y entre diferentes culturas, y es esta un área de los ITS en que es necesario el conocimiento de que es aceptable y que es necesario localmente para cada implementación. por ejemplo, en el Reino Unido el uso corriente de vigilancia mediante circuitos cerrados de televisión (CCTV) en las ciudades y pueblos, autobuses y trenes, significa que el londinense promedio aparece en imágenes de las cámaras trescientas (300) veces por día – la figura de abajo es un ejemplo de esto. Algunas personas entienden esto es inaceptable; otros entienden que ser observado e incluso monitoreado activamente es una consecuencia aceptable de viajar en los tiempos actuales. La privacidad de una persona puede representar un peligro para otra. El monitoreo de una autopista mediante CCTV (Ver Tecnologías de Monitoreo) puede ser considerada una pérdida de privacidad para los conductores, pero si el operador del CCTV detecta un “conductor fantasma” viajando en la autopista en el sentido equivocado, puede salvar vidas.

Calle de Londres con una cámara de CCTV instalada por arriba de un Cartel de Mensajes Variables (VMS) en ocasión de los Juegos Olímpicos (derechos de autor de ITS United Kingdom)

La tecnología de las cámaras es la base de varias aplicaciones ITS, tales como el control del cumplimiento de las normas de tránsito y el pago electrónico del peaje y el billetaje. El software de reconocimiento facial y de las placas de identificación vehicular depende de la captura de imágenes de video digitales. Las actas de infracción dependen de imágenes de una cámara a fin de identificar el vehículo infractor y en algunos casos al conductor. Una fotografía de todo el frente de un vehículo puede eliminar cualquier duda acerca de la persona que lo conducía en el momento de cometerse la infracción, pero en algunos países esto es una intromisión inaceptable en la privacidad de las personas.

Un principio general es que la privacidad puede ser materia de negociación a cambio de beneficios, tales como tarifas correctas o seguridad vial. La tecnología permite cobrar al pasajero la tarifa correcta por la utilización del transporte público y puede aumentar la seguridad personal o asegurar que la información de tránsito proporcionada sea adecuada. Si la intromisión en la privacidad de las personas es vista como benigna y justa, entonces la preocupación del público disminuye. Por ejemplo, en el caso de un grave siniestro vial, eCall (el sistema de notificación de colisiones de la Unión Europea) inicia en forma automática una llamada de emergencia desde un dispositivo embarcado al centro de atención de emergencias más cercano, detallando la ubicación exacta del vehículo siniestrado (Ver Ayuda al Conductor ).

Otro principio tiene que ver con el almacenamiento de la información. Es beneficioso para la policía, la autoridad vial o un operador de medios de transporte que las imágenes digitales y otros datos personales (por ejemplo detalles de un viaje o una transacción de pago) puedan ser almacenados y mantenidos en la memoria cache de una computadora, pero la persona no puede no verse beneficiado directamente por ello. Las buenas prácticas exigen que los datos se almacenen en forma anónima o reducida (descartando los datos que no sean necesarios para un propósito específico) y eventualmente eliminados (configurando un plazo razonable en función del objeto de su utilización, después del cual los datos serán eliminados).

La práctica de hacer que los datos sean anónimos puede ayudar a disipar las sospechas en relación con un posible mal uso y la preocupación por la seguridad de los datos y el robo de identidad. Son especialmente vulnerables las transacciones de pago que involucran detalles de cuentas de tarjetas de crédito. Por ejemplo, cuando una persona transpone una barrera a fin de utilizar el transporte público no es necesario que el operador conozca el nombre y detalles de la tarjeta de crédito del usuario, unicamente debe verificar que el pasaje es válido. Una vez que esto ha sido registrado, todos los datos relacionados con el usuario pueden eliminarse, conservando solamente aquellos que sean información imprescindible para la administración del transporte, tal como lugar de origen del viaje, destino, tarifa pagada y fecha/hora de la transacción.

La privacidad está cada vez más en riesgo a medida que las cámaras de video y otras tecnologías de sensado se vuelven más sofisticadas. Emprender una adecuada evaluación del impacto en cuestiones de privacidad para cada instalación de cámaras de video puede mitigar ese riesgo. Cualquier evaluación formal o informal de riesgos a la privacidad debe tener en cuenta las leyes nacionales, reglamentos o códigos, en relación con variables tales como: que puede ser aceptable para los interesados, que resulta deseable desde el punto de vista social (por ejemplo para el control del cumplimiento de la ley o la seguridad vial) o atractivo desde un punto de vista comercial, tal como una tarjeta de afinidad. La adecuada consideración de las cuestiones de privacidad debe estar basada en un consenso acerca de un aceptable equilibrio entre la pérdida de privacidad y el logro de los objetivos, tales como viajes sin interrupciones.

El concepto de Datos Abiertos ha sido ampliamente promovido en Europa y América del Norte durante los últimos años. El principio es que si la recolección de los datos han sido financiada con fondos públicos, ellos deben ser puestos a disposición de cualquier persona para su uso. Esta política ha sido adoptada por los gobiernos en aras de la transparencia y rendición de cuentas y para estimular la innovación y el desarrollo de servicios y productos de valor agregado. En Europa, la Unión Europea es un fuerte promotor del principio de Datos Abiertos y tendencias similares se pueden ver en otras partes del mundo. Datos Abiertos es un concepto que se aplica en particular, pero no en forma exclusiva, a información del sector público. El área de transporte comprende enormes conjuntos de datos que son propiedad de la industria del transporte de los sectores público y privado (conjuntos de datos tales como las planillas de horarios del transporte e información en tiempo real sobre la circulación). Estos organismos deben reunirse para definir y apoyar una agenda diaria a fin de ofrecer una amplia política de Datos Abiertos para el transporte .

Una política de Datos Abiertos genera múltiples desafíos, tales como la privacidad y los datos personales, confidencialidad de datos comerciales, calidad y exactitud de los datos y el costo no menor de poner los datos a disposición. En todo el mundo muchos propietarios de datos del sector público han desarrollado soluciones viables para tratar estos temas. Estas incuyen anonimizar o eliminar datos personales e implementar políticas de cobranza para reutilizar los datos en línea con políticas locales/nacionales.

En el año 2012 se convirtió en una política del gobierno del Reino Unido que cada área del gobierno publicara una estrategia de Datos Abiertos definiendo que conjuntos de datos pondrían a disposición a lo largo de los dos años siguientes y de que forma estimularía un mercado para su utilización. El Reino Unido ha desarrollado una Licencia de Gobierno Abierto a fin de proporcionar un glosario y términos y condiciones comunes para el suministro y utilización de información del sector público. Los conjuntos de datos que son propiedad del gobierno están cada vez más accesibles desde el “almacén de datos (data warehouse)”, el que está siendo desarrollado hacia una Infraestructura de Información Nacional de forma que los datos más críticos del gobierno procedan sencillamente de un único lugar. (Ver http://data.gov.uk )

La estrategia de Datos Abiertos del Departamento de Transporte esboza sus principios siguiendo sus políticas de recolección, gestión y publicación de datos y enumera los conjuntos de datos disponibles. Estos incluyen conjuntos de datos de referencia centrales (también conocidos como Datos Masivos (Big Data)) que comprenden definiciones de redes de transporte, planillas de horarios/cifras de tránsito, interrupciones planificadas o no planificadas e información de desempeño. La estrategia también orienta a los potenciales usuarios acerca del tipo de licencia que necesitan para reutilizar los datos (Ver http://data.gov.uk/library/department-transport-open-data-strategy-refresh).

Intelligent Transport Systems are a “data-rich” and reliant on data and information. Un ITS necesita datos para operar, genera datos mientras opera y almacena datos una vez que la operación finaliza. Incluye datos de las redes de transporte (como las carreteras) y datos relacionados con los movimientos del transporte en las redes (conteos de tránsito, planilla de horarios de los autobuses, pasajeros y cargas).

Existe un marcado interés público en la información del transporte, la que puede utilizarse para informar opciones de viaje, para mejorar el rendimiento y para que los operadores y el Gobierno rindan cuenta. Muchas organizaciones o individuos que no son los propietarios originales de la información pueden encontrar valor en los datos para crear servicios o realizar investigaciones, tanto con fines comerciales como no comerciales. Para ellos un "almacén de datos (Data Warehouse)" proporciona una gran cantidad de información. Un ejemplo es Transport for London’s, London Datastore website, que brinda acceso a grandes bancos de datos acerca de Londres, tal como muestra la siguiente figura que muestra su página web (Ver Case Study: Open Data UK).

Almacén de Datos de Londres (Fuente: página principal de http://data.london.gov.uk/)

Está ampliamente aceptado que no debe esperarse que el propietario de los datos lleve adelante gran cantidad de trabajo o incurra en muchos gastos para procesar esos datos a fin de que sean de mayor utilidad para quienes deseen utilizarlos en regímenes de Datos Abiertos. Generalmente el servicio del propietario de los datos se limita a ponerlos a disposición en su estado original, cuando fueron recolectados o utilizados. El propietario de los datos puede dar acceso a sus bancos de datos a través de un sitio web dedicado o brindar datos de contacto para solicitarlo, pudiendo cobrar al usuario que la reutiliza a fin de recuperar el costo de ponerla a disposición.

A menudo los propietarios de los datos exigen que quienes acceden a los datos proporcionen información básica acerca de su identidad y el propósito de acceder a hacer uso de ellos (para prevenir su uso inapropiado). También se ha tornado común que el propietario original de los datos exija a los que la reutilicen que se hagan responsables de cualquier daño o pérdida que se produzca como consecuencia del servicio o producto que generen utilizando esos datos (Ver Responsabilidades). Esto puede lograrse mediante un sencillo aviso legal enlazado con el acceso a los datos. Resulta esencial que no se difunda ningún dato personal que no haya sido anonimizado.

Los principios detrás del acceso a Datos Abiertos en ITS están ganando terreno y los grandes usuarios de datos para aplicaciones y servicios ITS, tales como Google y Tom Tom, valoran que cada vez más países adopten estas políticas.

Una vez que se ha tomado la decisión de asumir el concepto de Datos Abiertos, las buenas prácticas indican algunos principios que deben seguirse: